В продолжение постов Мобильное телефонное мошенничество — подписки через интернет

и Телефонные мошенничества — сотовые компании в доле!)

О детальном механизме – часть первая и возможно последняя, т.к. пока не знаю точно, как именно осуществляется подписка.

НО готов поделиться опытом – как с более-менее белых сайтов СКРЫТНО мобильный трафик перенаправляют на сайты где непосредственно и происходит заражение.

Итак – заходим браузером на wap.infan.ru – наблюдаем в футере такую картину.

При обновлении странички – ссылки проставляются разные, НО сколько я бы не обновлял страничку тех ссылок, что я видел при открытии данной странички в браузере мобильного телефона я так и не увидел!!!

А ведь очень хочется просмотреть весь путь оформления платной подписки без моего ведома!

Ну раз хочется, придётся чуть-чуть схитрить.

Захожу телефоном на собственный сайт – смотрю в логах поле USERAGENT.

SAMSUNG-SGH-D900/1.0 Profile/MIDP-2.0 Configuration/CLDC-1.1 UP.Browser/6.2.3.3.c.1.101 (GUI) MMP/2.0

Лабаю скриптик на PHP где подставляю юзерагента параметром CURLOPT_USERAGENT в метод объекта класса библиотеки CURL

ТЕПЕРЬ смотрим сайт глазами моего телефона

Пока можно кликнуть по ссылке – безопасно, а вот дальше на вновь ПОЯВИВШИЕСЯ рекламные ссылки кликаем уже на свой страх и риск !

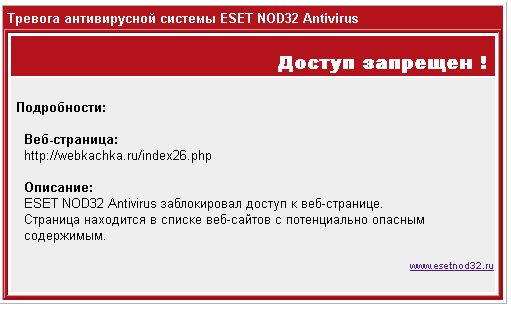

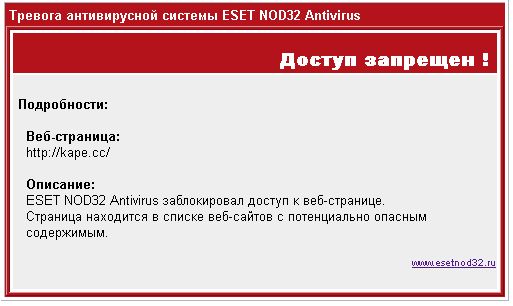

По крайней мере у меня антивирусник упорно не даёт перейти по ним.

Анкоры ссылок весьма привлекательны:

~Игpы нa тeлeфoн – Бecплaтнo~

~Opera Mini 7.3 NEW! Cкaчaть Бecплaтнo!~

~Бecплaтныe зaгpyзки!~

~Лyчшaя Эpoтикa(995000)!~

~Бecплaтнaя Эpoтикa~

~Tyт 100% Бecплaтнo~

~3дecь Бecплaтнo Bcё~

~Moбильныe java-игpы. Бecплaтнo!~

Сами ссылки завуалированы под внутренние, вида infan.ru/lnk/?2518 ( этот линк к анкору ~Бесплатные загрузки~ ).

При переходе по которым уже выполняется редирект на целевую страничку – вирус.

Такая схема показа разного содержимого для разных пользователей называется клоакинком, и в данном случае используется для скрытия мошеннических ссылок при просмотре сайта браузером.

Так же недавно столкнулся с сбором мобильного трафика путём взлома “белых” сайтов, в моём конкретном случае подменяли htaccess – там анализом юзерагента вычисляли мобильный трафик и перенаправляли его на зараженные сайты.

Что больше всего поразило – это когда на зараженный сайт я вышел с рекламного блока на условно-бесплатную программу на Android смартфоне. А-ля “Обнови Skype” … обновил блин …

То есть злоумышленники помимо взломов просто реально скупают трафик выступая в роли заказчика на официальных биржах!

Собственно, осталось самое интересное – понять как именно попав на сайт злоумышленника происходит подписка – заражением ли, либо проходом по ссылки, или ещё как …

Лично я попался на ссылке wap.infan.ru/lnk/?2449 – при переходе на неё браузером редирект на awap.in/cat/index26.php и тут антивирус меня блокирует.

При заходе мобильником в конечном итоге попадаю на страничку wapvten.ru/catalogue/?26 где и заманивают скачать зловредное ПО – скачивается JAVA приложение, которое и активирует подписку (а может сам факт скачивания уже активирует – не знаю, будем исследовать).

Причём при попытке зайти браузером на эту же страницу wapvten.ru/catalogue/?26 ещё куда то редиректит

Используя подмену юзерагента можно посмотреть то, что выдаётся на мобильный .

По переходу по любой ссылке со словом “скачать” мобильнику выдаётся следующий конент

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

Ant–Version: Apache Ant 1.8.1 Created–By: 1.6.0_14–b08 (Sun Microsystems Inc.) MIDlet–1: Porno,/icon.png,Download Nokia–MIDlet–App–Orientation: portrait MIDlet–Vendor: RT Content–Folder: Games Nokia–MIDlet–On–Screen–Keypad: no MIDlet–Name: Porno ID: awap MIDlet–Icon: /icon.png MIDlet–Version: 1.0.3 MicroEdition–Configuration: CLDC–1.0 MicroEdition–Profile: MIDP–2.0 MIDlet–Jar–Size: 92531 MIDlet–Jar–URL: http://dow2.porka.ws/tmp/90506177b5e90b7/Porno.jar Nokia–MIDlet–Category: Game |

Который собственно инициирует скачивание JAVA приложения в телефон… Ну а раз скачал – конечно же нужно запустить! (и тем самым активировать подписку)

В общем скачал я мобильником это jar – пока никаких СМС не приходило.

Видимо всё таки активирует подписку именно сама программка (а не факт перехода по ссылке или скачивания её) если так то можно попробовать декомпилировать …

Попробую запустить чуть позже (дам время прийти СМС если вдруг она запаздывает).

Так же думаю подойти к вопросу с другой стороны – пошарить по теме на хакерских сайтиках/форумах – возможно там будет уже готовый ответ.

Добавлено позже:

Файл я не запустил, а СМС о добавлении услуги пришло!!!

12 комментариев на «““Развод” на платные подписки через интернет – детально (часть 1)”»

НЕ ТАМ КОПАЕШ.

пОДПИСКА ИДЕТ НЕ ПО ОТПРАВЛЕНОЙ ИЛИ ПРИНЯТОЙ СМС А ПО САМОМУ ФАКТУ ПЕРЕХОДА ПО ССИЛКЕ. нО ПЕРЕХОД ДОЛЖЕН БИТЬ ЧЕРЕЗ МОБИЛЬНИК.

ПРОВАЙДЕР ИДЕНТИФИЦИРУЕТ ПЕРЕХОД ПО ССИЛКЕ И ПОДПИСИВАЕТ ТЕБЯ ИЛИ СНИМАЕТ ДЕНЬГУ….

ДОСТУПНА ТАКАЯ ХРЕНЬ ТОЛЬКО ДЛЯ ОЧЕНЬ ПРИВЕЛИГЕИРОВАНИХ КЛИЕНТОВ- ЧИТАЙ ДЛЯ ЛЮДЕЙ С ОБЕМОМ ТРАФА.

пО ЕТОМУ И ТЕБЯ НЕ ПОДПИСИВАЕТ ТАК КАК НЕТУ ПЕРЕХОДА ИМЕННО ПО МОБИЛЬНОЙ ЛИНИИ. ТАК КАК ПРОВ ФИКСИРУЕТ ПРИ ПЕРЕХОДЕ ЧЕРЕЗ МАБИЛУ ТВОЙ НОМЕР СИМКИ И СПИСИВАЕТ. ПОТВЕРЖДАТЬ УЖЕ НИЧЕГО НЕ НАДА ХВАТИТ ТОЛКО ПЕРЕТИ ПО ССИЛКЕ. ПОТОМ И КЛОАЧАТ ССИЛКИ ЧТОБ ЛОХ НЕ ВИДЕЛ ПЕРЕХОДА. тАК КАК ФОРМАЛЬНО ЛОХА ДАЛЖНИ ПРЕДУПРЕДИТЬ ПЕРЕД ПЕРЕХОДОМ А ПРОКЛОАЧИВ ССИЛЬ ПО БИСТРЯЧУ НАПРЯМУЮ НА ПЛАТНОЙ РАЗДЕЛ….

а ВОТ ЯВА ФАЙЛИК ЕТО УЖЕ ОТЕБ ЮРИДИЧЕСКИЙ МОЛ НИХУЯ. ТЕБЕ СУКА КОНТЕНТ ПРЕДОСТАВИЛИ ТАК ЧТО СУКА СИДИ И ДРОЧИ А МИ БАБЛОС С ТЕБЯ СНИМЕМ.

пО ЕТОМУ И В ОПЕРЕАТОРА ТАКОЙ МОРОЗ ВКЛЮЧАЮТ ЧТОБ ЛОХИ НЕ ПАНИКОВАЛИ И БУЧИ НЕ ДЕЛАЛИ. ЕТА ХРЕНБ СЕЧАС САМАЯ НОВАЯ ФИШКА РАЗВОДА ЛОХА….

ЕСЛИ БУДУТ ВОПРОСИ СТУКНИ В МИЛО ПОДСКАЖУ…..

ДА НАВЕРНОЕ В АНТИСПАМКУ ПОПАДЕТ ТО ЕСЛИ ПРИЧТЕШ ЧЕРКНИ НА МИЛО ЧТО ПРОЧИТАЛ А ТО БЛИН КАК ЗРЯ ТОГО БУГВИ ПИСАЛ

Спасибо за столь развёрнутый комментарий!

Мои дописки к посту полностью подтверждают твою информацию.

Есть над чем подумать.

С подменой htaccess меня уже задрали просто. Как подменяют – непойму. каспер трояна не видит. а уже полгода играем в игру – обновился по ftp – меняй пароль.

Меня с установкой Оперы мини чуть не подловили, когда при установке появилось предложение быстро нажимать “ок” для ускорения процесса, я наоборот стал действовать медленнее… И оказался прав… После очередного нажатия программа попыталась отправить платное смс с моего номера… Естественно, после этого я отменил установку.

[…] Методики «развода» на платные подписки по смс […]

люди есть реально как зароботать отвечая лишь на опросы…кому интересно вот ссылка http://www.cquest.net/iNDMxOTI

Такие разводы, были будут и есть. Никуда уж от этого не деться, к сожалению…

Хех! Воров у нас никогда не поубавится, спасибо, что рассказал, а то подруга постоянно ползает, предупредаить надо чтобы только вайфаем пользовалась. Подскажи, где по curl почитать можно чтобы понятно было.

Работа в интернете без вложений

http://wreddages.com/forum/index.php

пока на руси есть лохи, такие схемы всегда будут работать, хоть и печально это всё(

Я еще таког не встречал!!!

Интересная фишка. Встречал такое частенько, хотя с мобильника никогда не скачиваю, но теберь уду внимание ещё больше обращать на такие вещи… На всякий пожарный 🙂